Com a atual demanda de pessoas trabalharem em estado de home office, as equipes de segurança precisam se preocupar sobre como fazer com que os colaboradores consigam manter acesso ao ambiente corporativo, seja on-premisse ou em nuvem, tendo muitas que também lidar com a situação do colaborador usar computador particular.

Essa preocupação está ligada aos possíveis ataques que uma empresa pode sofrer nessa situação, como por exemplo, roubo de informações, vazamentos de dados, além de malwares como, vírus, trojans, ransomwares, criptominers entre outros, e acessos indevidos a sites ilegais ou mal qualificados (site com possíveis ataques de phishing por exemplo).

Para que o administrador de TI e SI consigam tomar alguma ação, eles primariamente necessitam que este tráfego possa ser monitor e assim controlado. Abaixo, vamos mostrar as principais opções de como podem ter esse controle.

CASB

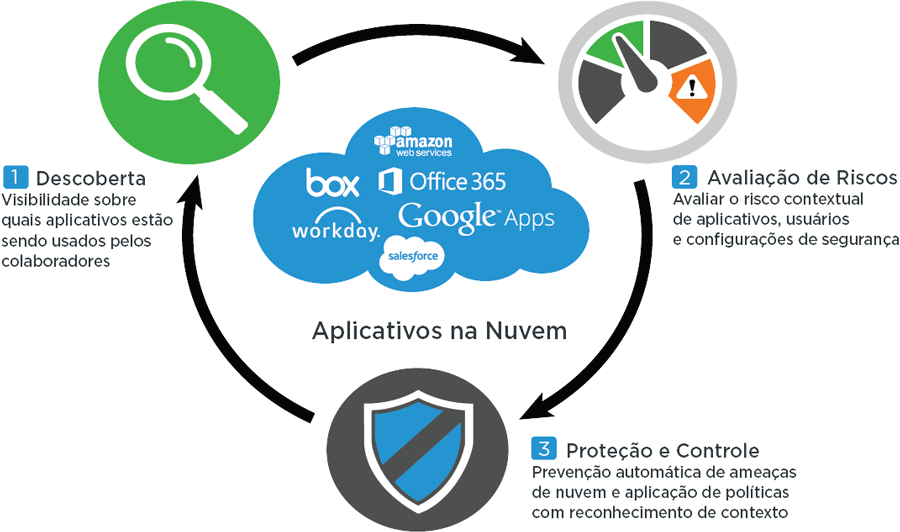

Falaremos primeiro do cenário onde o usuário acessa as aplicações da nuvem e não no datacenter da companhia.

No caso de controle para aplicações de nuvem podemos utilizar uma solução de CASB (Cloud Access Security Broker), o CASB atua na proteção e liberação de aplicações pertinentes ao usuário (ou grupos de usuários), quando o usuário efetuar o login, ele poderá apenas acessar as aplicações X,Y e Z, com possibilidade de controle do conteúdo acessado e prevenção a vazamento de informações.

VPN

Já no caso do usuário estar acessando aplicações do datacenter da companhia, precisará de uma solução de VPN, neste caso o usuário poderá sair para web de duas formas, local ou pelo túnel de VPN estabelecido. Quando o acesso para internet é efetuado através do túnel de VPN, se ganha algumas opções de realizar o controle, podendo ser utilizado o proxy corporativo para controle das URLs ou o Firewall NGFW (Next Generation Firewall) que neste caso pode controlar conteúdos como aplicações, URLs, antivírus, IPS (Intrusion Prevent System) e sandboxing (emulação de arquivos potencialmente perigosos, normalmente na nuvem do fabricante).

DNS Security

Falaremos então de controle de conteúdo através de DNS (Domain Name System, responsável por traduzir o nome de um site (URL) em IP, por exemplo o DNS do google: dns.google.com onde o IP pode ser 8.8.4.4 ou 8.8.8.8), a ferramenta Umbrella do fabricante Cisco por exemplo torna a administração, visibilidade e controle muito mais prático e fácil. O usuário poderá efetuar o acesso à internet da sua casa, passando pela nuvem do serviço para a inspeção, esta inspeção via consulta DNS é mais rápida e previne tanto o acesso quanto o início da comunicação primária ao site (que pode ser o suficiente para um Hacker abrir portas ou explorar vulnerabilidades de sistemas e aplicações), sendo o contato apenas com o Umbrella. Há a necessidade da instalação de um agente para forçar que todas as conexões aos sites (DNS que resolve a URL) passem pelo serviço e sejam inspecionadas, assim o usuário mesmo se alterando o DNS da máquina não surtirá efeito, o cliente instalado redireciona o tráfego automaticamente.

O Umbrella conta também com o módulo chamado de SIG (Secure Internet Gateway) que oferece firewall em nuvem, CASB e controle das consultas DNS.

DLP

Cabe neste artigo também falar sobre DLP (Data leak/loss prevention), o DLP pode estar embutido por exemplo em outros serviços, como CASB, antivírus e outros.

O papel do DLP é detectar e bloquear possíveis tentativas de captura de dados da empresa, seja na tentativa de transferir ou copiar os dados (dados financeiros, arquivos com informações confidenciais e outros). O DLP conta com diversos tipos de filtros pré-definidos ou customizados, a tecnologia permite efetuar uma impressão digital dos arquivos e pastas, onde é possível identificar, bloquear e gerar um log, adicionalmente pode-se ou não ser armazenar tal informação para uso futuro.

No próximo artigo falaremos sobre como melhorar ainda mais a segurança, com segundo fator de autenticação e postura destes usuários, habilitando um nível de segurança onde podemos fazer uma checagem da máquina antes de se conectar ao ambiente.